En los últimos días, varios clientes de un importante banco de la industria nacional, han sido advertidos mediante correo electrónico, de que se ha detectado un posible fraude con sus tarjetas de crédito.

Orand ha realizado un breve análisis del caso:

El mail informa sobre un posible caso de fraude e indica que para cancelar la operación se debe hacer click en un link.

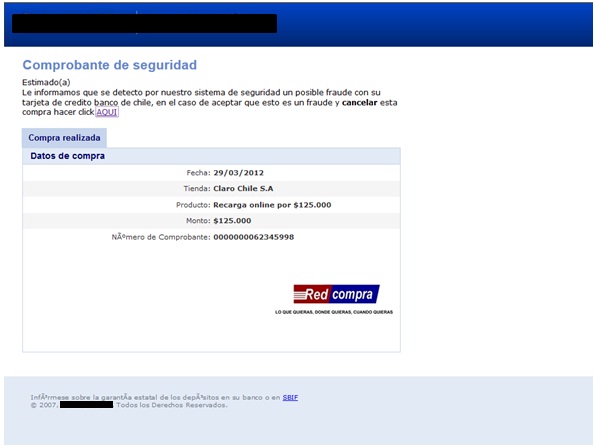

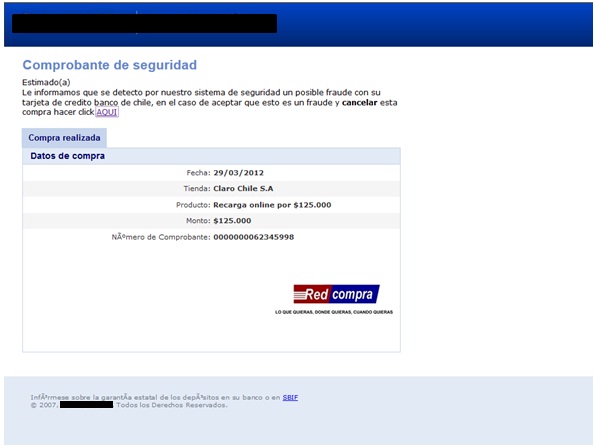

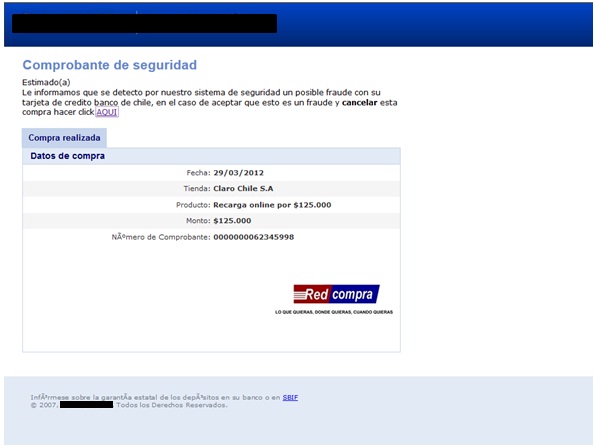

El asunto del mensaje es: “Posible fraude en compra con su tarjeta de crédito” y el cuerpo del mensaje se puede ver aquí:

Este es el código html del correo:

[codesyntax lang=”html4strict”]

Banco de Chile – TEF

Comprobante de seguridad

Estimado(a)

Le informamos que se detecto por nuestro sistema de seguridad un posible fraude

con su tarjeta de credito banco de chile, en el caso de aceptar que esto es un fraude y cancelar esta compra hacer click AQUI

Compra realizada

| Datos de compra | |||||

|---|---|---|---|---|---|

| Fecha: | 29/03/2012 | ||||

| Tienda: | Claro Chile S.A |

||||

| Producto: | Recarga online por $125.000 | ||||

| Monto: | $125.000 | Número de Comprobante: | 0000000062345998 |  |

|

[/codesyntax]

El link “AQUI” lleva a un sitio que está alojado en Chile: http://200.54.186.251/reportesdemercado/bancochile.php

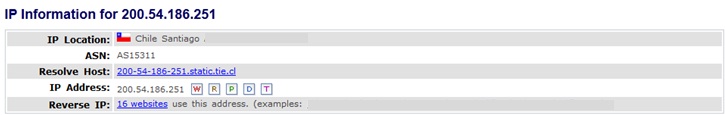

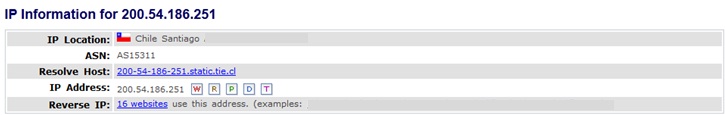

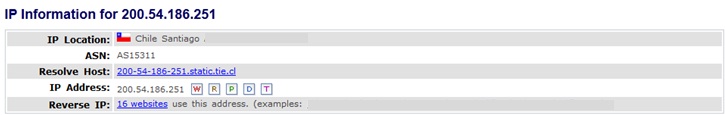

El WhoIs de la IP 200.54.186.251, nos indica lo siguiente:

Este link actualmente esta redirigiendo automáticamente al sitio real del banco.

Conclusiones

Si bien se trata de un caso clásico de phishing, hay dos cosas interesantes.

- La primera es que el mail llega clientes reales del banco, por lo que de alguna manera el atacante tuvo acceso a direcciones de correo de clientes de la banca online.

- Lo segundo es que la página reside en un servidor de una empresa, el cual seguramente fue subido usando alguna vulnerabilidad del servidor web PHP.

Several customers of a major bank in Chile were recently advised via email that a possible fraud with their credit cards had been detected.

Orand conducted a brief analysis of this case:

The e-mail reports a possible fraud and says that in order to cancel the offending operation the user must click on a link.

The subject matter of the message reads: “Possible purchase fraud using your credit card” and the body of the message can be seen here:

This is the html code of the email:

[codesyntax lang=”html4strict”]

Comprobante de seguridad

Estimado(a)

Le informamos que se detecto por nuestro sistema de seguridad un posible fraude

con su tarjeta de credito banco de chile, en el caso de aceptar que esto es un fraude y cancelar esta compra hacer click AQUI

Compra realizada

| Datos de compra | |

|---|---|

| Fecha: | 29/03/2012 |

| Tienda: | Claro Chile S.A |

| Producto: | Recarga online por $125.000 |

| Monto: | $125.000 |

| Número de Comprobante: | 0000000062345998 |

|

|

[/codesyntax]

The “HERE” link leads to a site hosted in Chile:http://200.54.186.251/reportesdemercado/bancochile.php

The Who Is information for IP 200.54.186.251, shows the following:

This link is automatically redirecting to the original bank site.

Conclusions

Although this is a classic case of phishing, it has two interesting things.

First of all, the e-mail was sent to actual bank customers, which means the attacker somehow managed to gain access to the email addresses of online banking customers.

In the second place, the web page resides on a company server, and was most likely uploaded with some PHP web server vulnerability.

Nos últimos dias, vários clientes de um importante banco da indústria nacional foram advertidos através de um email da detecção de uma possível fraude com seus cartões de crédito.

A Orand realizou uma breve análise do caso:

O email informa sobre um possível caso de fraude e indica que, para cancelar a operação, é preciso acessar um link.

O assunto da mensagem é: “Possível fraude em compra com seu cartão de crédito” e o corpo da mesma é o seguinte:

Este é o código html do email:

[codesyntax lang=”html4strict”]

Banco de Chile – TEF

Comprovante de segurança

Prezado(a)

Informamos que o nosso sistema de segurança detectou um possível fraude com seu cartão de crédito Banco de Chile, no caso de aceitar que isto é fraude e cancelar esta compra clique AQUI

Compra realizada

| Dados de compra | |||||

|---|---|---|---|---|---|

| Data: | 29/03/2012 | ||||

| Loja: |

Claro Chile S.A |

||||

| Produto: | Recarga online por $125.000 | ||||

| Valor: | $125.000 | Número de Comprobante: | 0000000062345998 |  |

|

O WhoIs da IP 200.54.186.251 indica:

Este link atualmente está redirecionando automaticamente para o site real do banco.

Conclusões

Embora se trate de um casso clássico de phishing, existem duas coisas interessantes.

A primeira é que o email é recebido por clientes reais do banco, o que implica que o atacante teve acesso a endereços de email de clientes do banco online.

O segundo é que o site reside num servidor de uma empresa, o qual provavelmente foi subido usando alguma vulnerabilidade do servidor web PHP.